В Kaspersky Lab обнаружили новый троянец для Linux, нацеленный на правительства 45 стран

3

Иллюстрация с сайта arstechnica.com

Исследователи выявили хорошо скрывающуюся в системе троянскую программу для Linux-систем. Бэкдор связывают с глобальной шпионской кампанией, нацеленной на правительства 45 стран.

Исследователи говорят, что злоумышленники через троян получили доступ к конфиденциальным данным правительств и фармацевтических компаний по всему миру. Выявленное ПО — недостающая часть в Turla, так называемой расширенной постоянной угрозы (Advanced persistent threat — APT), описанной специалистами Kaspersky Lab и Symantec в августе. На протяжении как минимум четырёх лет кампания действовала против правительственных учреждений, посольств, военных ведомств, образовательных и исследовательских учреждений и фармацевтических компаний в 45 странах.

Специалисты по безопасности в Kaspersky Lab нашли троян, действующий также в рамках этой угрозы, но заражающий не Windows-системы, а ОС на базе Linux. Как и Windows-аналог, троян хорошо скрывается в системе. Его невозможно обнаружить при помощи netstat, троян никак не проявляет себя до получения «магической комбинации» — определённой последовательности из цифр. Запустить троянскую программу может даже пользователь с ограниченными правами, давая возможность перехватывать трафик и выполнять команды. Однако анализ ПО не завершён, т.е. пока не все возможности трояна исследованы.

Постоянная ссылка к новости: http://www.nixp.ru/news/13013.html. Никита Лялин по материалам arstechnica.com.

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

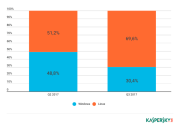

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Tails 3.0 — безопасный Linux-дистрибутив уже на базе Debian GNU/Linux 9

Уязвимостью SambaCry воспользовались для майнинга криптовалюты Monero на Linux-компьютерах

ESET: Троян-вымогатель KillDisk добрался до Linux-компьютеров 3 5

Последние комментарии

-

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

-

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

-

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

-

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

-

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

DevOps as a Service from Palark

DevOps as a Service from Palark

Чтение касперского показало такую картину:

1) вирус запускает сниффер tcpdump/PCAP на сетевом интерфейсе и ждет «магического пакета» TCP

2) при получении, активирует backdoor для ip адреса, с которого пришёл магический пакет.

3) якобы права root вирус не требует.

Если я хот что-нибудь в чем-нибудь поимаю, то последнее утверждение неправиьно.

С правами обычного пользователя запустить сниффер штатными средсвами нельзя, сперва нужно повысить привилегии.

Т.е. никакой сенсации, никаких чудес-- сперва надо зарутовать linux сервер, а уж потом ставь что хочешь.

Да все подобные сообщения на самом деле простые пугалки для ламеров :)

Я верю только сообщениям от админов, но таких что-то нет :(

А так, каспер сам создал вируса, сам его поймал и сам всем об этом радостно сообщает…

В свете последних уязвимостей (shell shock и не только), а так же массовости роутеров — зарутовать как раз не очень большая проблема. Пофигизма хватает.