ESET: Троян-вымогатель KillDisk добрался до Linux-компьютеров

3

Иллюстрация с сайта ESET

Исследователи по ИТ-безопасности из компании ESET опубликовали сообщение о новой версии трояна-вымогателя KillDisk, которая ориентирована на компьютеры, работающие под управлением операционной системы GNU/Linux.

Троян KillDisk стал широко известен благодаря своим атакам на украинские компании в конце 2015 года (включая атаку на энергетические компании в декабре, получившую название «BlackEnergy»). В декабре этого года атаки KillDisk продолжились, причём злоумышленники начали использовать дополнительные инструменты (в частности, бэкдор Meterpreter). Недавно же была выявлена новая модификация KillDisk, которая относится к категории троянов-вымогателей: она зашифровывает файлы компьютера, после чего предлагает получить их обратно в обмен на выкуп в объёме 222 BTC (Bitcoins), что составляет около 250 тысяч USD. Заявляется, что последняя версия трояна нацелена на операционные системы Windows и GNU/Linux, поражает десктопы и серверы.

В случае Linux-платформы троян KillDisk обходит основные каталоги корневой директории (включая /home, /root, /boot, /etc, /usr и т.д.), делая это рекурсивно с глубиной до 17 подкаталогов. После ребута инфицированная ОС не загружается, а требование о выкупе выводится прямо в меню загрузчика GRUB. Исследователи ESET утверждают, что формально «восстановление зашифрованных файлов невозможно даже в случае уплаты выкупа», объясняя это тем, что «ключи шифрования нигде не сохраняются, после перезагрузки зараженной системы жертва теряет свои данные безвозвратно». Однако одновременно сообщается, что в шифровании, которое используется в Linux, есть уязвимость, которая «делает восстановление возможным, хотя и достаточно сложным».

О том, как KillDisk заражает Linux-компьютеры, в сообщении ESET не уточняется. В новости о прошлой модификации вируса (для Windows) заявлялось, что «для заражения компьютеров жертв хакеры используют фишинговые электронные письма с документами Excel, которые содержат вредоносные макросы». Но такой способ вряд ли применим к случаю с Linux-системами.

Постоянная ссылка к новости: http://www.nixp.ru/news/13906.html. Дмитрий Шурупов по материалам ESET, Welivesecurity.Com.

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

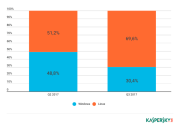

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Tails 3.0 — безопасный Linux-дистрибутив уже на базе Debian GNU/Linux 9

Уязвимостью SambaCry воспользовались для майнинга криптовалюты Monero на Linux-компьютерах

Уязвимость при шифровании дисков в Linux (cryptsetup): 70-секундное нажатие Enter и пароль не нужен 2

Последние комментарии

-

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

-

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

-

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

-

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

-

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

DevOps as a Service from Palark

DevOps as a Service from Palark

Уже бояться нам или нет?

До тех пор пока антивирусные программы не будут установлены на 20-и процентах Linux-машин, бояться нет необходимости.

Или брешут или одно из двух. Ни слова о том, как с пользовательскими правами возможны все эти ужасы, и о повышении полномочий ни слова,как и о способе заражения. Могли бы просто написать «БОЙТЕСЬ!» и «Дружите с нами!».

Для того чтобы переписать настройки grub — нужны права root.

Так что — минимального соблюдения гигиены должно быть достаточно.

PS. Регулярный бэкап по сети и забудьте об этой проблеме. Именно по сети.

Так это же кровавая рука известного хакера Влада П!

P.S. По делу: опять полу-отчёт. Где скачать, как собрать, почему нет ссылки на гитхаб?