Linux.BackDoor.Xnote.1 — «сложный многофункциональный троян» под Linux

2

Иллюстрация с сайта Answers.Com

Российская антивирусная компания «Доктор Веб» обнаружила в сети нового трояна, ориентированного на Linux-системы и отличающегося от своих аналогов большим набором функций, — Linux.BackDoor.Xnote.1.

Вредоносная программа Linux.BackDoor.Xnote.1 распространяется в Linux-системах путем подбора пароля системного пользователя по SSH. Впрочем, для установки в систему троян требует прав суперпользователя (root). Имея администраторские права, зловред устанавливается в /bin/iptable6 (удаляя оригинальный файл) и добавляет себя в init-сценарии.

Интересно, что после установки в систему Linux.BackDoor.Xnote.1 предоставляет достаточно широкие возможности удалённым злоумышленникам: не только начинать DDoS-атаку разных видов (SYN Flood, UDP Flood, HTTP Flood и NTP Amplification) и обновлять исполняемый файл бэкдора, но и выполнять различные операции с файлами (просмотр списка, создание и удаление файлов/каталогов и т.п.), а также запускать запускать shell (с нужным окружением), SOCKS-прокси и свою реализацию portmap.

Вирусные аналитики компании «Доктор Веб» предполагают, что в создании Linux.BackDoor.Xnote.1 участвовала китайская группа хакеров ChinaZ.

Постоянная ссылка к новости: http://www.nixp.ru/news/13180.html. Дмитрий Шурупов по материалам Новости «Доктор Веб».

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

Исследователи безопасности нашли 26 уязвимостей в USB-драйверах разных ОС — 18 из них на Linux

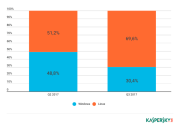

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Лаборатория Касперского: Linux-ботнеты — причина 70 % DDoS-атак

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Parrot 3.7 — Linux-дистрибутив на базе Debian для специалиастов по ИТ-безопасности

Tails 3.0 — безопасный Linux-дистрибутив уже на базе Debian GNU/Linux 9

Уязвимостью SambaCry воспользовались для майнинга криптовалюты Monero на Linux-компьютерах

Symantec: Linux-червь Darlloz заразил более 31 тысячи устройств

Последние комментарии

-

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

OlegL, 17 декабря 2023 года в 15:00 →

Перекличка

21

-

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

REDkiy, 8 июня 2023 года в 9:09 →

Как «замокать» файл для юниттеста в Python?

2

-

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

fhunter, 29 ноября 2022 года в 2:09 →

Проблема с NO_PUBKEY: как получить GPG-ключ и добавить его в базу apt?

6

-

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

Иванн, 9 апреля 2022 года в 8:31 →

Ассоциация РАСПО провела первое учредительное собрание

1

-

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

Kiri11.ADV1, 7 марта 2021 года в 12:01 →

Логи catalina.out в TomCat 9 в формате JSON

1

DevOps as a Service from Palark

DevOps as a Service from Palark

Ну так рутовые пароли нормальные делайте…

Очередная пугалка для неразумных :)

Не пароли — а запрет входа по ssh от рута и авторизацию по ключам от остальных пользователей. И вопрос будет закрыт навсегда.

Это точно. А «вирус» из новости вообще ни о чем ;))

Зато теперь микромягкие будут кричать СМОТРИТЕ! )))

Я так понял он пытается подобрать пароль root’a по ssh ? Но обычно по-умолчанию root-доступ по ssh тупо заблокирован. А если и открывать то только по ключу, а не просто по паролю.

Совершенно верно. Более того, 94% линуксоидов вообще не в курсе как дать доступ руту по ssh)

Ну, вы эта, с цифрой переборщили, конечно… Че знать-то, если повальное кол-во линуксоидов так или иначе приучены маны читать. Запоминать справочные данные — это неразумно. Не, некоторые от частого их использования уже врезались в память, но это другое…

Да не так уж и сильно переборщили…

В Дебиане вход рута по ссх по дефолту открыт, как ни странно :)

А при чем тут включенный в Дебиане логин для рута и незнание 94% линуксоидов того, как его дать? :^)…

И если уж на то пошло, то вообще хорошая практика запрещать локальный вход пользователю root. Что подразумевает отсутствие у оного пароля вообще. И в Дебиане это спрашивается во время установки.

А при том, что все, кто поставил Дебиан и на нём openssh и конфиги не правили имею вход рута по ссх.

Много раз ставил дебиан и без пароля рута поставить так и не смог ни разу… Вы с бубунтой не путаете, случайно?

Не, не надо так меня оскорблять :D Я еще с Potato на Debian-е :D.

Не знаю, как вы ставили, но во время установки там на русском языке спрашивают «Разрешить локальный вход для root?» (ну как-то так). Если отвечаешь «нет», то он запрашивает имя пользователя/пароль и по окончанию установки добавляет этого пользователя в sudo. В результате ни по ssh, ни в терминале рутом залогиниться не получится, только «su -».

Да. И даже те, кто не правил конфиги, все еще не относятся к тем, кто не сможет дать доступ рутом чз ssh, не? Изначальная предпосылка, а с нею и цифра, именно такая была, оппонировал я именно к ней.